Catégorie : Cybersécurité

Ajout automatique par WPeMatico

Cyberbro – L’analyse d’IoC facile et en open source

Salut les amis ! Aujourd’hui, je voulais vous partager une petite pépite qu’un lecteur, Stanislas, m’a envoyée. Si vous bossez dans la cyber ou que vous passez votre temps à analyser des trucs bizarres qui trainent sur vos serveurs, vous allez adorer Cyberbro.

Cyberbro c’est une plateforme d’analyse d’IoC (Indicators of Compromise) en open source. Grâce à ça, au lieu de vous paluchez 15 sites différents pour vérifier une IP ou un hash, vous balancez tout dans Cyberbro. L’outil va alors extraire automatiquement les infos de vos logs et interroger une vingtaine de services comme VirusTotal, MISP, Shodan, AbuseIPDB ou même Microsoft Defender pour vous dire si c’est dangereux.

Vos agents IA sécurisés en -10 sec. sur Mac

Si vous faites du “vibe coding” avec Claude ou Codex, vous savez que laisser un agent IA faire sa life, c’est un peu risqué. Si celui-ci se met à exécuter des rm -rf sur votre ordi de boulot, vous êtes dans la merde !

Heureusement, Kevin Lynagh a sorti

Vibe

et pour vous résumer le délire, c’est une VM Linux ultra-légère capable de sandboxer vos agents IA.

Ce qu’il vous faut

- Un Mac ARM (M1, M2, M3…)

- macOS 13 Ventura minimum

- Temps estimé : 5 minutes

Installation

Hop, on commence par installer Vibe. Plusieurs options s’offrent à vous :

Winslop – Virez le “Slop” de Windows 11 en quelques clics

Yop !

Si vous avez la sensation que votre Windows 11 est devenu une espèce de panneau publicitaire géant bourré d’IA dont vous ne voulez pas, j’ai ce qu’il vous faut !!

Satya Nadella (le patron de Microsoft) a récemment parlé de “Slop” (ça veut dire bouillie) à propos de l’IA générative dans un billet de blog, mais ironiquement, c’est exactement ce que beaucoup reprochent à son OS aujourd’hui. A savoir que c’est devenu une accumulation de fonctionnalités imposées…

Windows 11 – Microsoft veut regagner votre confiance

Windows 11 c’est un peu comme ce cousin relou qui s’incruste à tous les repas de famille avec ses nouvelles idées géniales qui ne marcheront jamais.

Entre Recall qui capture tout ce qui passe à l’écran (avec les polémiques qu’on connaît…), les “recommandations” publicitaires qui s’invitent dans le menu Démarrer et les mises à jour qui font parfois des siennes, la coupe est pleine pour les utilisateurs de Windows !

Du coup, comme tout le monde est en train de se barrer, ceux qui ont du budget vers Apple et ceux qui en ont moins, vers Linux, Microsoft semble enfin avoir une petite prise de conscience. Ah bah c’est pas trop tôt les copains… 😉

Piratage et arnaques en ligne : cette solution simple protège tous vos appareils [Sponso]

L’essor de l’IA propulse les cyberattaques à des niveaux records

Les cybermenaces atteignent un point critique à l’échelle mondiale, puisque les organisations sont confrontées à environ 2000 attaques par semaine. The post L’essor de l’IA propulse les cyberattaques à des niveaux records appeared first on iTPro.fr.

Gestion des identités et des accès (IAM) : le socle souvent négligé de la cybersécurité

Lorsqu’on parle de cybersécurité, l’attention se porte encore trop souvent sur les outils visibles : pare-feu, antivirus, solutions de détection ou chiffrement des données. Pourtant, la majorité des incidents de sécurité récents montrent que le problème se situe ailleurs.The post Gestion des identités et des accès (IAM) : le socle souvent négligé de la cybersécurité appeared first on iTPro.fr.

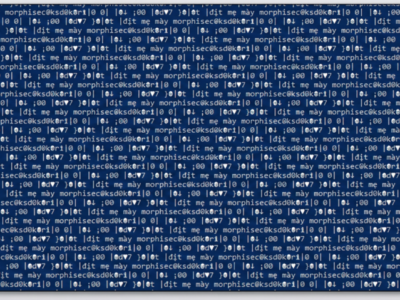

địt mẹ mày Morphisec – Quand les auteurs de malware narguent les chercheurs en sécu

Alors ça c’est du culot les amis ! Des cybercriminels vraisemblablement vietnamiens viennent de se faire remarquer d’une manière plutôt… originale. Leur petit stealer Python embarque carrément une insulte en vietnamien répétée DES MILLIONS de fois dans le code. Et pas n’importe quelle insulte, une qui vise directement

Morphisec

, un éditeur de solutions de cybersécurité.

Le message “địt mẹ mày Morphisec” (je vous laisse deviner la traduction… Vous ne trouvez pas ? Ça veut dire “Nique ta mère, Morphisec” loool) est bourré partout dans le payload obfusqué. Le fichier de 16 Ko gonfle à 116 Mo une fois décodé, soit une expansion de x7425. Pas vraiment discret donc comme technique, mais efficace pour faire ramer les scripts d’analyse qui se retrouvent à itérer sur des millions de constantes bidon.

Face aux ransomwares, la résilience passe par les sauvegardes immuables

Les ransomwares continuent de se propager à un rythme alarmant. L’Europe pourrait connaître en 2025 le record du nombre d’incidents liés à ces attaques, déjà en hausse de 80 % en 2024. The post Face aux ransomwares, la résilience passe par les sauvegardes immuables appeared first on iTPro.fr.